Alt hvad du behøver at vide, når Mac inficeres med ny Silver Sparrow-malware (09.14.25)

Hvis du mener, at din Mac er beskyttet mod malware, skal du tænke igen. Malwareforfattere er blevet dygtige til at udnytte sårbarheder på forskellige platforme, herunder macOS. Dette er tydeligt i de tidligere malwareinfektioner, der målrettede mod Mac'er, herunder Shlayer-malware og Top Results-malware.

Hvad er Silver Sparrow macOS Malware?For nylig har Red Canary, Malwarebytes og VMware Carbon Black sikkerhedsforskere opdagede en ny macOS-malware, der inficerede mere end 40.000 Mac-computere globalt. Denne nye trussel hedder Silver Sparrow. Ifølge Malwarebytes har malware spredt sig over 153 lande med USA, Storbritannien, Canada, Frankrig og Tyskland med de højeste koncentrationer. Det er uklart, hvor mange af disse 40.000 der er M1 Mac-computere, og vi ved ikke nøjagtigt, hvordan distributionen ser ud.

Forskere har bemærket, at selvom Silver Sparrow udgør en rimelig alvorlig trussel mod den inficerede enhed, udviser den ingen ondsindet adfærd, der ofte forventes fra almindelig macOS adware. Dette gør malware mere forbløffende, fordi sikkerhedseksperter ikke har nogen idé om, hvad malware var designet til at gøre.

Forskere bemærkede dog, at den ondsindede software forblev klar til at levere en ondsindet nyttelast når som helst. Efter undersøgelse har Silver Sparrow-macOS-malware-stammen aldrig leveret en ondsindet nyttelast på de inficerede enheder, men de advarede de berørte Mac-brugere om, at den stadig udgør betydelige risici på trods af sin sovende adfærd.

Selvom forskere ikke har observeret Silver Sparrow, der leverer yderligere ondsindede nyttelast, er dets M1-chipkompatibilitet, globale rækkevidde, høje infektionsrate og operationelle modenhed Silver Sparrow til en rimelig alvorlig trussel. Sikkerhedseksperterne opdagede også, at Mac-malware er kompatibel med både Intel- og Apple Silicon-processorer.

Her er en grov tidslinje for udviklingen af Silver Sparrow-malware:

- August 18. 2020: Malwareversion 1 (ikke-M1-version) tilbagekaldsdomæne api.mobiletraits [.] Com oprettet

- 31. august 2020: Malwareversion 1 (ikke-M1-version) indsendt til VirusTotal

- 2. september 2020: version.json-fil set under udførelse af malwareversion 2 indsendt til VirusTotal

- 5. december 2020: Tilbagekaldelsesdomæne til malware-version 2 (M1-version) oprettede api.specialattributes [.] com oprettet

- 22. januar 2021: PKG-filversion 2 (indeholdende en M1-binær) indsendt til VirusTotal

- 26. januar 2021: Red Canary registrerer Silver Sparrow malware version 1

- 9. februar 2021: Red Canary registrerer Silver Sparrow malware version 2 (M1 version)

Sikkerhedsfirmaet Red Canary opdagede den nye malware, der er rettet mod Mac'er udstyret med de nye M1-processorer. Malwaren hedder Silver Sparrow og bruger macOS Installer Javascript API til at udføre kommandoer. Her er hvad du har brug for at vide.

Ingen ved med sikkerhed. Én gang på en Mac opretter Silver Sparrow forbindelse til en server en gang i timen. Sikkerhedsforskere er bekymrede over, at det kan være klar til et større angreb.

Sikkerhedsfirmaet Red Canary mener, at selvom Silver Sparrow nu endnu ikke har leveret en ondsindet nyttelast, kan det udgøre en temmelig alvorlig trussel.

Malwaren er blevet bemærkelsesværdig, fordi den kører på Apples M1-chip. Det indikerer ikke nødvendigvis, at de kriminelle specifikt er målrettet mod M1 Mac'er, men det antyder snarere, at både M1 Mac'er og Intel Mac'er kan inficeres.

Det, der vides, er, at de inficerede computere kontakter en server en gang i timen , så det kan være en eller anden form for forberedelse til et større angreb.

Malware bruger Mac OS Installer Javascript API til at udføre kommandoer.

Sikkerhedsfirmaet har hidtil ikke været i stand til afgøre, hvordan kommandoerne fører til noget videre, og det er således stadig ukendt, i hvilket omfang Silver Sparrow udgør en trussel. Sikkerhedsfirmaet mener ikke desto mindre, at malware er alvorlig.

På Apple-siden har virksomheden tilbagekaldt det certifikat, der blev brugt til at underskrive pakken, der er forbundet med Silver Sparrow-malware.

På trods af Apples notaristjeneste har macOS-malwareudviklere med succes målrettet mod Apple-produkter, herunder dem, der bruger den nyeste ARM-chip som MacBook Pro, MacBook Air og Mac Mini.

Apple hævder at have en “industri- førende ”brugerbeskyttelsesmekanisme på plads, men malware-truslen bliver ved med at dukke op igen.

Det ser faktisk ud til, at trusselaktører allerede er foran spillet og målretter mod M1-chipsene i deres barndom. Dette til trods for at mange legitime udviklere ikke har porteret deres applikationer til den nye platform.

Silver Sparrow macOS malware sender binære filer til Intel og ARM, bruger AWS og Akamai CDN

Forskerne forklarede Silver Sparrows handlinger i bloggen "Clipping Silver Sparrow's wings: Outing macOS malware before it takes flight".

Det nye stykke malware findes i to binære filer, Mach-objektformat målrettet mod Intel x86_64-processorer og Mach-O binær designet til M1 Macs.

MacOS-malware installeres via Apple-installationspakker med navnet "update.pkg" eller "updater.pkg."

Arkiverne inkluderer JavaScript-kode, der kører inden installationsscriptet udføres, hvilket beder brugeren om at tillade et program "bestemme, om softwaren kan installeres."

Hvis brugeren accepterer, installerer JavaScript-koden et script med navnet verx.sh. At afbryde installationsprocessen på dette tidspunkt er nytteløst, fordi systemet ifølge Malwarebytes allerede er inficeret.

Når det er installeret, kontakter scriptet en kommando- og kontrolserver hver time og kontrollerer, om kommandoer eller binære filer skal udføres.

Kommando- og kontrolcenteret kører på Amazon Web Services (AWS) og Akamai-indholdsleveringsnetværk (CDN) -infrastruktur. Forskerne sagde, at brugen af skyinfrastruktur gør det sværere at blokere virussen.

Overraskende nok opdagede forskerne ikke implementeringen af den endelige nyttelast, hvilket gjorde det ultimative mål for malware til et mysterium.

De bemærkede, at malware muligvis ventede på, at visse betingelser var opfyldt. På samme måde kunne det muligvis registrere, at de blev overvåget af sikkerhedsforskerne og dermed undgå at anvende den ondsindede nyttelast.

Når de udføres, udskriver Intel x86_64-binærfilerne "Hello World", mens Mach-O-binærfilerne viser "Du gjorde det ! ”

Forskerne kaldte dem” bystander-binære filer ”, fordi de ikke udviste nogen ondsindet adfærd. Derudover har macOS-malware en mekanisme til at fjerne sig selv, hvilket føjer til dets stealth-kapaciteter.

De bemærkede dog, at funktionen self-remove aldrig blev brugt på nogen af de inficerede enheder. Malwaren søger også efter den img-URL, den blev downloadet fra efter installationen. De hævdede, at malwareudviklerne ønskede at spore, hvilken distributionskanal der var mest effektiv.

Forskerne kunne ikke finde ud af, hvordan malware blev leveret, men mulige distributionskanaler inkluderer falske flashopdateringer, piratkopieret software, ondsindede annoncer eller legitime apps.

Cyberkriminelle definerer reglerne for deres angreb, og det er op til os at forsvare sig mod deres taktik, selv når disse taktikker ikke er helt klare. Det er situationen med Silver Sparrow, den nyligt identificerede malware, der er målrettet mod macOS. På nuværende tidspunkt ser det ikke ud til at gøre for meget meget, men det kan give indsigt i taktik, som vi skal forsvare os mod.

Tekniske specifikationer for Silver Sparrow Malware

Ifølge forskernes undersøgelse er der to versioner af Silver Sparrow-malware, kaldet “version 1” og “version 2”.

Malwareversion 1

- Filnavn: updater.pkg (installationspakke til v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malwareversion 2

- Filnavn: opdatering .pkg (installationspakke til v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Bortset fra ændringen i download-URL'er og scriptkommentarer havde de to malwareversioner kun en stor forskel. Den første version involverede kun en Mach-O-binær udarbejdet til Intel x86_64-arkitektur, mens den anden version indeholdt en Mach-O-binær udarbejdet til både Intel x86_64- og M1 ARM64-arkitekturer. Dette er vigtigt, fordi M1 ARM64-arkitekturen er ny, og der har været meget få trusler opdaget for den nye platform.

De Mach-O-kompinerede binærfiler ser ikke ud til at gøre noget, så de kaldes “bystander” binære filer. ”

Hvordan fordeles Silver Sparrow?Baseret på rapporter distribueres en masse macOS-trusler gennem ondsindede reklamer som enkeltstående, selvstændige installatører i PKG- eller DMG-form, maskeret som en legitim applikation - såsom Adobe Flash Player - eller som opdateringer. I dette tilfælde distribuerede angriberne dog malware i to forskellige pakker: updater.pkg og update.pkg. Begge versioner bruger de samme teknikker til at udføre, der kun adskiller sig i kompilering af bystander-binær.

En unik ting ved Silver Sparrow er, at dens installationspakker udnytter macOS Installer JavaScript API til at udføre mistænkelige kommandoer. Mens nogle legitime software også gør dette, er det første gang dette gøres af malware. Dette er en afvigelse fra adfærd, som vi normalt observerer i ondsindede macOS-installatører, som generelt bruger forinstallerede eller efterinstallationsscripts til at udføre kommandoer. I tilfælde af forinstallation og postinstallation genererer installationen et bestemt telemetri-mønster, der ser ud som følgende:

- Overordnet proces: pakke_script_service

- Process: bash, zsh, sh, Python, eller en anden tolk

- Kommandolinje: indeholder forinstallation eller postinstallation

Dette telemetri-mønster er ikke en særlig high-fidelity-indikator for ondsindet i sig selv, fordi selv legitim software bruger scripts, men det identificerer pålideligt installatører, der bruger preinstall og scripts efter installation generelt. Silver Sparrow adskiller sig fra det, vi forventer at se fra ondsindede macOS-installatører ved at medtage JavaScript-kommandoer i pakkefilens Distribution definition XML-fil. Dette frembringer et andet telemetri-mønster:

- Overordnet proces: Installatør

- Process: bash

Som med scripts med forudinstallation og postinstallation er dette telemetri-mønster ikke nok til at identificere ondsindet adfærd alene. Forudinstallations- og postinstallationsscripts inkluderer kommandolinjeargumenter, der giver fingerpeg om, hvad der rent faktisk bliver udført. De ondsindede JavaScript-kommandoer kører på den anden side ved hjælp af den legitime macOS Installer-proces og tilbyder meget lidt synlighed af indholdet af installationspakken, eller hvordan pakken bruger JavaScript-kommandoerne.

Vi ved, at malware blev installeret via Apple-installationspakker (.pkg-filer) med navnet update.pkg eller updater.pkg. Vi ved dog ikke, hvordan disse filer blev leveret til brugeren.

Disse .pkg-filer indeholdt JavaScript-kode på en sådan måde, at koden ville køre i starten, før installationen virkelig startede . Brugeren bliver derefter spurgt, om de vil tillade et program at køre "for at afgøre, om softwaren kan installeres."

Silver Sparrows installationsprogram fortæller brugeren:

"Denne pakke kører et program for at afgøre, om softwaren kan installeres."

Dette betyder, at hvis du klikker på Fortsæt, men derefter tænker bedre over det og afslutter installationsprogrammet, det ville være for sent. Du var allerede inficeret.

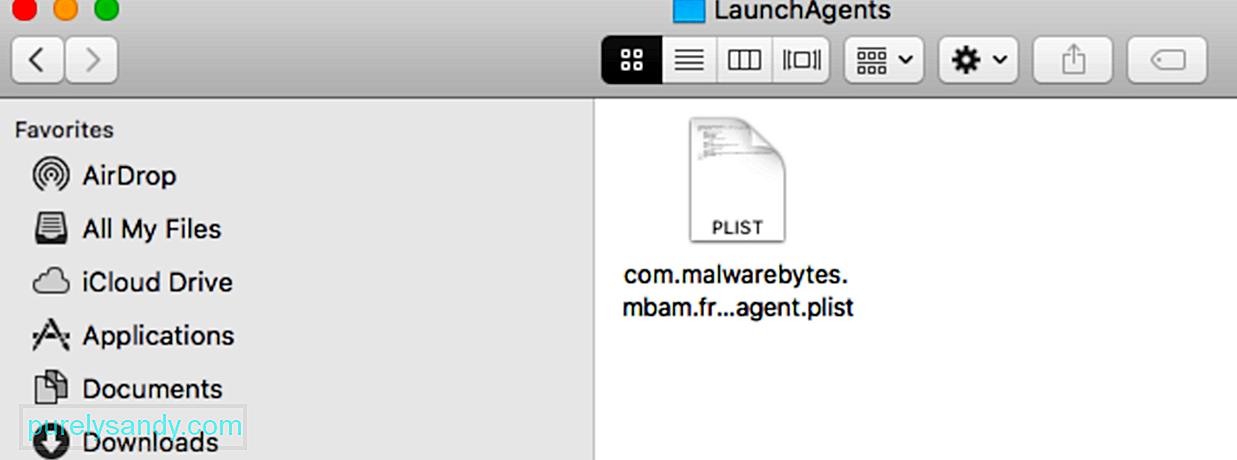

En anden indikation for ondsindet aktivitet var PlistBuddy-processen, der oprettede en LaunchAgent på din Mac.

LaunchAgents giver en måde at instruere launchd, macOS-initialiseringssystemet, til periodisk eller automatisk at udføre opgaver. De kan skrives af enhver bruger på slutpunktet, men de udføres normalt også som den bruger, der skriver dem.

Der er flere måder at oprette ejendomslister (plister) på macOS, og nogle gange bruger hackere forskellige metoder til at nå deres behov. En sådan måde er gennem PlistBuddy, et indbygget værktøj, der giver dig mulighed for at oprette forskellige ejendomslister på et slutpunkt, herunder LaunchAgents. Nogle gange henvender hackere sig til PlistBuddy for at etablere vedholdenhed, og det gør det muligt for forsvarere let at inspicere indholdet af en LaunchAgent ved hjælp af EDR, fordi alle filens egenskaber vises på kommandolinjen, før de skriver.

I Silver Sparrows tilfældet er disse kommandoer, der skriver indholdet af plisten:

- PlistBuddy -c “Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Tilføj: RunAtLoad bool true" ~ / Bibliotek / Launchagents / init_verx.plist

- PlistBuddy -c "Tilføj: StartInterval heltal 3600" ~ / Bibliotek / Launchagents / init_verx.plist

- PlistBuddy -c "Tilføj: ProgramArguments-array" ~ / Bibliotek / Launchagents / init_verx.plist

- PlistBuddy -c "Tilføj: ProgramArguments: 0 streng '/ bin / sh'" ~ / Bibliotek / Launchagents / init_verx.plist

- PlistBuddy -c "Tilføj: ProgramArguments: 1 streng -c" ~ /Bibliotek/Launchagents/init_verx.plist

LaunchAgent Plist XML ligner følgende:

Etiket

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[tidsstempel] [data fra plist downloadet]

Silver Sparrow inkluderer også en filkontrol, der forårsager fjernelse af alle persistensmekanismer og scripts ved at kontrollere for tilstedeværelsen af ~ / Library /._ insu på disken. Hvis filen er til stede, fjerner Silver Sparrow alle dens komponenter fra slutpunktet. Hashes rapporteret fra Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) angav, at ._insu filen var tom.

hvis [-f ~ / Library /._ insu]

derefter

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

I slutningen af installationen udfører Silver Sparrow to opdagelseskommandoer for at konstruere data til en krøllet HTTP POST-anmodning, der angiver, at installationen opstod. Den ene henter system UUID til rapportering, og den anden finder URL'en, der bruges til at downloade den originale pakkefil.

Ved at udføre en sqlite3-forespørgsel finder malware den originale URL, som PKG downloadede fra, hvilket giver cyberkriminelle en idé om vellykkede distributionskanaler. Vi ser normalt denne form for aktivitet med ondsindet adware på macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'vælg LSQuarantineDataURLString fra LSQuarantineEvent, hvor LSQuarantineDataURLString som "[redactedar] > Sådan fjernes Silver Sparrow Malware fra Mac

Apple tog hurtigt skridt til at tilsidesætte udviklercertifikaterne, der gjorde det muligt at installere Silver Sparrow-malware. Yderligere installationer bør derfor ikke længere være mulige.

Apples kunder er normalt beskyttet mod malware, fordi al software, der downloades uden for Mac App Store, skal være notariseret. I dette tilfælde ser det ud til, at malware-forfattere var i stand til at få et certifikat, der blev brugt til at underskrive pakken.

Uden dette certifikat kan malware ikke længere inficere flere computere.

En anden måde at opdage Silver Sparrow er ved at søge efter tilstedeværelsen af indikatorer for at bekræfte, om du har at gøre med en Silver Sparrow-infektion eller noget andet:

- Se efter en proces, der ser ud til at udføre PlistBuddy i forbindelse med en kommandolinje, der indeholder følgende: LaunchAgents og RunAtLoad og true. Denne analyse hjælper med at finde flere macOS-malware-familier, der etablerer LaunchAgent-vedholdenhed.

- Se efter en proces, der ser ud til at udføres sqlite3 i forbindelse med en kommandolinje, der indeholder: LSQarantine. Denne analyse hjælper med at finde flere macOS-malware-familier, der manipulerer eller søger metadata efter downloadede filer.

- Se efter en proces, der ser ud til at blive krøllet i forbindelse med en kommandolinje, der indeholder: s3.amazonaws.com. Denne analyse hjælper med at finde flere macOS-malware-familier, der bruger S3-spande til distribution.

Tilstedeværelsen af disse filer indikerer også, at din enhed er blevet kompromitteret med version 1 eller version 2 af Silver Sparrow-malware. :

- ~ / Library /._ insu (tom fil bruges til at signalere malware om at slette sig selv)

- /tmp/agent.sh (shell-script udført til tilbagekaldelse af installation)

- /tmp/version.json (fil downloadet fra S3 for at bestemme eksekveringsflow)

- /tmp/version.plist (version.json konverteret til en ejendomsliste)

For malwareversion 1:

- Filnavn: updater.pkg (installationspakke til v1) eller opdatering (bystander Mach-O Intel binær i v1-pakke)

- MD5: 30c9bc7d40454e501c358f77449071aa eller c668003c9c5b1689ba47a431512b03cc

- saws. [.] com (S3 bucket holding version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1 script, der udføres hver time)

- / tmp / agent (fil, der indeholder den endelige v1-nyttelast, hvis den distribueres)

- ~ / Library / Launchagents / agent.plist (v1 persistence mekanisme)

- ~ / Library / Launchagents / init_agent.plist (v1 vedholdenhedsmekanisme)

- Udvikler-ID Saotia Seay (5834W6MYX3) - v1 bystander binær signatur tilbagekaldt af Apple

For malware version 2:

- Filnavn: update.pkg (installationspakke til v2) eller tasker.app/Contents/MacOS/tasker (tilskuer Mach-O Intel & amp; M1 binær i v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 eller b370191228fef826 li>

- s3.amazonaws [.] com (S3 bucket holding version.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2-script, der udføres hver time)

- / tmp / verx (fil, der indeholder den endelige v2-nyttelast, hvis den distribueres)

- ~ / Bibliotek / Launchagents / verx.plist (v2 persistens mekanisme)

- ~ / Library / Launchagents / init_verx.plist (v2 persistence mekanisme)

- Udvikler-ID Julie Willey (MSZ3ZH74RK) - v2 bystander binær signatur tilbagekaldt af Apple

For at slette Silver Sparrow malware er dette de trin, du kan gøre:

1. Scan ved hjælp af en anti-malware-software.Det bedste forsvar mod malware på din computer vil altid være en pålidelig anti-malware-software såsom Outbyte AVarmor. Årsagen er enkel, en anti-malware-software scanner hele din computer, lokaliserer og fjerner mistænkelige programmer, uanset hvor godt de er skjult. Fjernelse af malware manuelt kan fungere, men der er altid chancen for at du går glip af noget. Et godt anti-malware program gør det ikke.

2. Slet Silver Sparrow-programmer, filer og mapper.

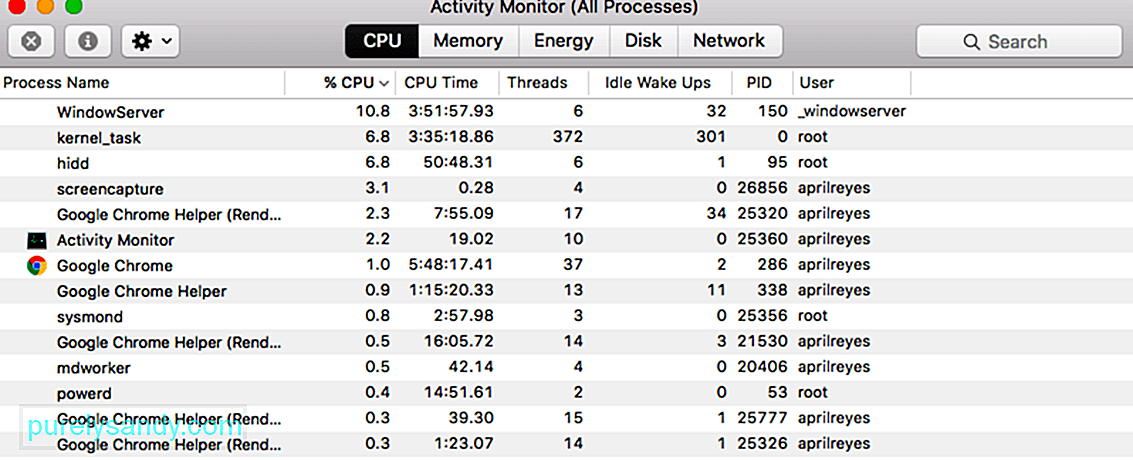

For at slette Silver Sparrow-malware på din Mac skal du først navigere til Aktivitetsovervågning og dræbe mistænkelige processer. Ellers får du fejlmeddelelser, når du prøver at slette den. For at komme til Aktivitetsovervågning skal du følge følgende trin:

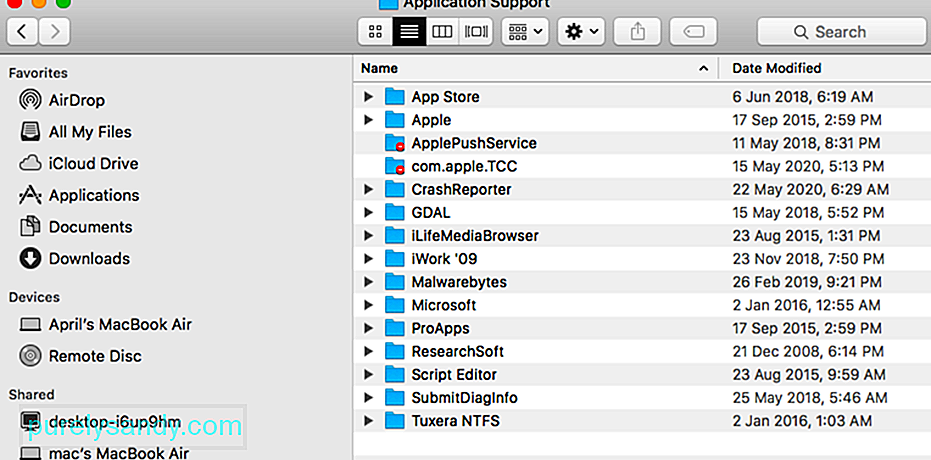

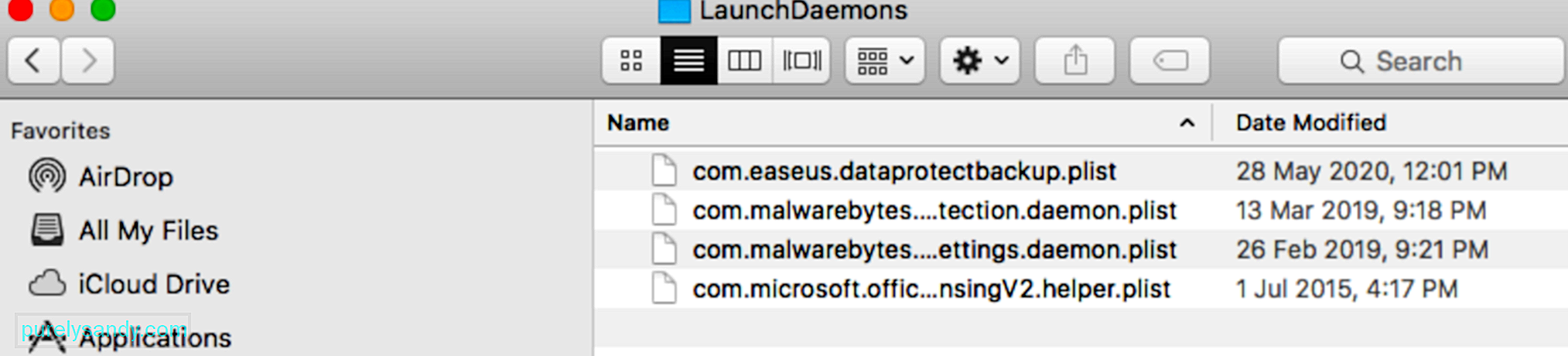

Når du har slettet mistænkelige programmer, skal du også slette den malware-relaterede filer og mapper. Følgende er de skridt, du skal tage:

Efter manuel sletning af malware fra din computers harddiske, skal du også afinstallere alle Top Results-browserudvidelser. Gå til Indstillinger & gt; Udvidelser i den browser, du bruger, og fjern eventuelle udvidelser, som du ikke kender. Alternativt kan du nulstille din browser til standard, da dette også fjerner eventuelle udvidelser.

OversigtSilver Sparrow-malware forbliver mystisk, fordi den ikke downloader yderligere nyttelast, selv efter lang tid. Det betyder, at vi ikke har en idé om, hvad malware var designet til at gøre, hvilket efterlader Mac-brugere og sikkerhedseksperter forvirrede over, hvad det er meningen at gøre. På trods af manglen på ondsindede aktiviteter udgør tilstedeværelsen af malware i sig selv en trussel mod de inficerede enheder. Derfor skal det fjernes med det samme, og alle spor af det skal slettes.

YouTube Video.: Alt hvad du behøver at vide, når Mac inficeres med ny Silver Sparrow-malware

09, 2025